2023年8月3日、富士通が主催し、@IT編集部が企画協力するオンラインセミナー「激化する攻撃からデータを守る、“最後の砦”ストレージでの“ランサム”対策」が行われた。本セミナーでは、@ITでもさまざまな講演で人気を博している川口設計 代表取締役の川口洋氏による、現状を把握するための基調講演、そして、富士通データシステム事業部正木敦史氏による、“感染を前提とした新しい対策”を解説する特別講演が開催された。本稿ではセミナーの内容を要約する。

「ランサムウェアにやられないくらい」の対策を目指せ

川口設計 代表取締役 川口洋氏

川口設計 代表取締役 川口洋氏基調講演では、川口氏が「ランサムウェアの被害と復旧事例に学ぶ、取るべき対策とは?」と題して講演した。これまでHardening Projectなどのコミュニティー活動において、非常に分かりやすく、ストレートな対策を語ることで人気の講師だ。

2023年も多くのサイバーセキュリティ事件が話題になっている。病院や港湾、そしてクラウドサービス事業者などが被害に遭っており、企業がサイバー攻撃の被害を無視できない状況が続いている。

川口氏はサイバー攻撃が、ネットワーク機器の脆弱(ぜいじゃく)性や、弱いアカウント/パスワードから侵入してくることを述べつつ、問題点として、脆弱性が放置されていること、さらには通信/アクセスが制限されておらず、一度侵入されると外部組織にまで入り込まれてしまう事例を紹介する。特に昨今ではVPNを利用したテレワークやリモートメンテナンスがあり、これらへの対処が急務となっている。

狙われているのは「基盤」だ。そこではSSHやRDPなど、リモートアクセスを受け付ける仕組みもある。そこで弱いパスワードや使い回しのパスワードが利用されていれば、大きな被害に遭ってしまう。

バックアップデータが入っているストレージをどう守るか

現在のサイバー攻撃では侵入そのものを100%防ぐことはほぼ不可能だ。侵入されることを前提とすると、システムを復旧するためのバックアップが非常に重要なものとなるが、残念ながらここにも悲しい現実があるという。バックアップがサイバー攻撃に対応できる形で取得できていないのだ。

バックアップを取っていたとしても、それがランサムウェア被害を復旧させる目的として使えるかどうかは別問題だ。元に戻すためのテストをしていなかったり、スナップショットをバックアップとして考えていたが、スナップショットのデータごと暗号化されていたりするといったこともある。

「バックアップは前からある当たり前の実装なのに、もはやあまり響かず、注目を浴びないキーワードになってしまった。バックアップデータが入っている場所であるストレージをどう守るか。日本国内でもいろいろな事件が起きている今、改めて確認してほしいポイントだ」(川口氏)

一番重要なのは「事業継続」

川口氏は「そもそも、なぜセキュリティ対策が必要なのか」という根本に立ち返る。「セキュリティ対策は情報漏えいを防ぐためだ」という考え方は手段でしかなく、本来最も重要視すべきは「事業継続」なのだという。

「組織のサイズによって考え方は変わる。個人レベルならば情報漏えい対策は高いプライオリティになるかもしれないが、多くの場合、組織を守るためにはまず事業を続けられることが命題になる」(川口氏)

セキュリティ対策の目的は「事業継続」にある(川口氏の講演資料から引用)

セキュリティ対策の目的は「事業継続」にある(川口氏の講演資料から引用)そして川口氏は、よく質問される「どこまでセキュリティ対策をすればいいのか?」という問いに対し、万人に向けた答えを見つけたという。それは「ランサムウェアにやられないくらい」の対策だ。業務や事業によってセキュリティ対策の具体例は変わるが、「組織がランサムウェアにやられない程度の対策」を、事業継続の観点から見直すことが重要だ。

川口氏はその対策を事前と事後に分け、事前の対策として「バックアップ」「アップデート」「パスワード管理」「アクセス制御」を挙げる。これらはキーワードとしては新しいことはなく、前から言われていることかもしれない。加えて事後の対策として「関係者への連絡」「ランサムウェアの特定」「侵入経路の調査」「サービスの復旧」を挙げる。

さらに川口氏はランサムウェアにやられないために、一つ一つは分かっているようなことでも正しく情報を集め、正しく対処するための「備え」の重要性を説き、講演を締めくくった。

「攻撃される前に準備していたことこそが、皆さんの組織を守り、事業を継続することにつながる。今回のセッションで何か1つでも得られるものがあれば、ぜひアクションを起こしてほしい」(川口氏)

データを格納する“最後の砦”ストレージで、耐ランサムウェアの対策強化が不可欠

富士通 データシステム事業部 マネージャー 正木敦史氏

富士通 データシステム事業部 マネージャー 正木敦史氏ランサムウェアによる被害があると、サービスの復旧には多くの時間がかかってしまう。バックアップを取り、それを戻す仕組みがあったとしても、それがランサムウェアを前提とした仕組みでなければ万全なセキュリティ対策とはいえない。ますます激化するランサムウェア攻撃を前提とした、今の時代にマッチしたバックアップの仕組みはないのだろうか?

その答えが、富士通 データシステム事業部 マネージャー 正木敦史氏による講演「深刻化するランサムウェアの被害からデータを守れ!〜ストレージにおける“最終防壁”〜」で語られた。

“悪意がある”前提でバックアップ/復旧

正木氏は警察庁の調査を提示し、ランサムウェアの被害数が年々増えているという統計を基に問題を提起する。統計からは、ランサムウェア攻撃が特定の業種や規模によらず、あらゆる企業にばらまかれているという事実が浮かび上がってくる。

ランサムウェア攻撃を受けるリスクは全ての利用者に存在し、完全に避けることはできない。一般的なランサムウェア対策というと、いわゆる「ウイルス対策ソフトウェア」といったサーバ・クライアント層での検知・駆除を想像し、これまでも多くのベンダーが製品を提供してきたが、攻撃の手口が多様化・巧妙化する中で、もはや特定のレイヤーだけで攻撃を防ぐことは不可能となっている。

よって今後のランサムウェア対策の考え方としては、「多層での防御」および、攻撃を受けることを前提とした「影響の最小化」と「迅速な復旧」が不可欠となり、それらを実現するためにデータを格納する「ストレージ」での対策強化が最も重要となる。

富士通が提案するランサムウェア対策は、守るべきデータを保持するストレージそのもので行う点が大きな特長だ。

「バックアップを取っているだけではランサムウェアの攻撃には耐えられない」(正木氏)

これまで組織が当たり前のように運用してきたバックアップは、自然災害や障害への対策などを目的に、“悪意のない”ことが前提となっていた。しかし、ランサムウェア被害からの復旧は“悪意がある”前提で対策しなければならない。しかも、事業継続を第一に考えると、復旧には時間もかけられず、コストも無尽蔵ではない。

これを前提に、ランサムウェアに対抗できるストレージには何が必要かを考えてみよう。

ストレージに求められる「防御力」「検出力」「保護力」「復旧力」

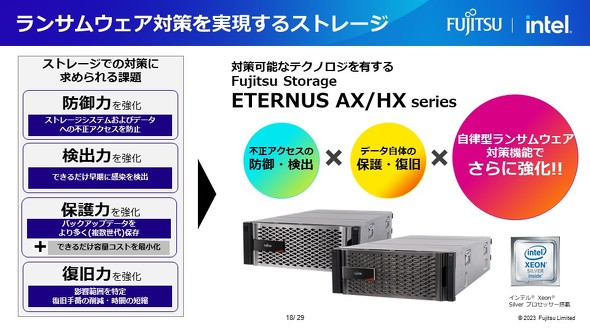

正木氏はランサムウェア対策における課題を、「防御力」「保護力」「検出力」「復旧力」の4つに分けて考える。

バックアップデータも狙われる今、ストレージシステムも攻撃対象と認識し、不正アクセスを防止する「防御力」、バックアップデータをより多くの世代で保持しつつ、容量コストを最小化するための「保護力」、異常な振る舞いを検知し、できるだけ早期に攻撃/データ書き換えを検出する「検出力」、影響範囲を即座に特定し、復旧手番および時間を削減する/自動化する「復旧力」を備えることが、現代のストレージに求められる。

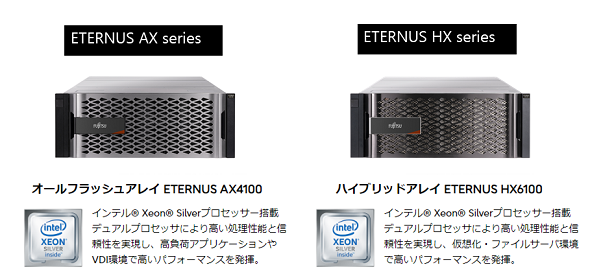

富士通はこの課題に、「Fujitsu Storage ETERNUS AX/HX series」で応える。

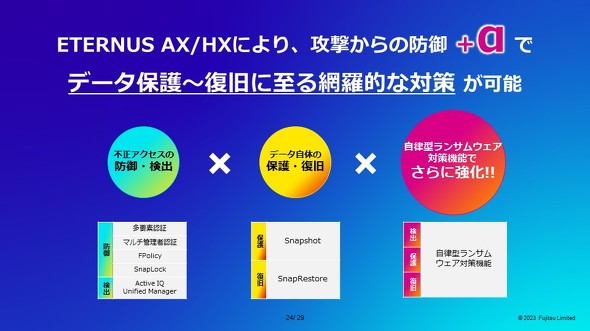

ETERNUS AX/HX seriesは、ストレージシステムの基盤部分となる管理画面へのアクセスは多要素認証を利用するだけでなく、複数の管理者による承認を経て実行する「マルチ管理者認証」で内部不正からも守る仕組みや、ファイルに対して拡張子に基づき操作を許可/制限する「FPolicy」、異常な振る舞いを検知し、管理者にアラートを上げる「Active IQ Unified Manager」などの機能をストレージ自身が実装している。さらに、バックアップデータを最大1023世代保持できる「Snapshot」、ならびに「SnapRestore」機能によって高速な復旧が可能だ。

加えて、機械学習を用いている「Snapshot」、ならびに異常な振る舞いを自律的に検知し、ランサムウェアが暗号化などの行動を起こす直前に対象ファイルのバックアップを自動かつ高速で取得、通知や復元を行う「自律型ランサムウェア対策機能」も搭載している。これこそが「ランサムウェアに打ち勝つためだけに生まれた機能」(正木氏)であり、富士通社内での実機検証でも、システム管理経験のないメンバーでも操作の容易性と機能の有効性を実感でき、かつ初期設定から検出・復旧作業に至るまで完全リモートで対応可能だったという。リモートで対応可能だったという。

ランサムウェア全盛時代にストレージに求められる「防御力」「検出力」「保護力」「復旧力」を高める「ETERNUS AX/HX series」の特徴(正木氏の講演資料から引用)

ランサムウェア全盛時代にストレージに求められる「防御力」「検出力」「保護力」「復旧力」を高める「ETERNUS AX/HX series」の特徴(正木氏の講演資料から引用)ETERNUS AX/HX seriesについて、正木氏は「当製品が実装している技術を活用することで、ランサムウェアで想定される攻撃、および被害の影響に対して網羅的に対策できる」とし、最後に次のように話して講演を締めくくった。

「お客さまの持続可能なデータ基盤実現を富士通がトータルで支援する。ICT基盤全体を一気通貫でインテグレートできる網羅的な製品、インフラ設計、構築からアフターサポートまでお客さまのデータライフサイクルをワンストップでサポートする」

関連リンク

Copyright © ITmedia, Inc. All Rights Reserved.

からの記事と詳細 ( データの「防御力」「検出力」「保護力」「復旧力」を高める ... - @IT )

https://ift.tt/Z4zk2r6

0 Comments:

Post a Comment